인증서를 다루다보면 가장 많이 사용하는 것이 OpenSSL 입니다. OpenSSL 의 명령들중 자주 사용하는 것들을 기억해두면 생활이 편리해지고 퇴근시간이 빨라지는 장점이 있습니다. 서버나 로컬 터미널 환경에 미리 alias 로 몇 가지 등록해 두면 두고두고 편리하게 사용할 수 있는 명령들을 몇 가지 정리해 보았습니다.

로컬 환경의 RSA 인증서의 Private Key 확인하기

$ openssl rsa -in private_key_file.key -check

RSA key ok

writing RSA key

-----BEGIN RSA PRIVATE KEY-----

...

로컬 환경의 X509 인증서 (보통 SSL 인증서라 부르죠) 내용 확인하기

$ openssl x509 -in certificate_file.crt -text -noout

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

11:22:33:aa:44:bb:55:66:77:88:99:cc

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=BE, O=GlobalSign nv-sa, CN=GlobalSign RSA OV SSL CA 2018

Validity

Not Before: Apr 22 03:16:05 2021 GMT

Not After : May 23 03:16:05 2022 GMT

Subject: C=KR, ST=Seoul-si, L=Kangseo-gu, O=NoPD Corp, CN=*.nopd.me

...

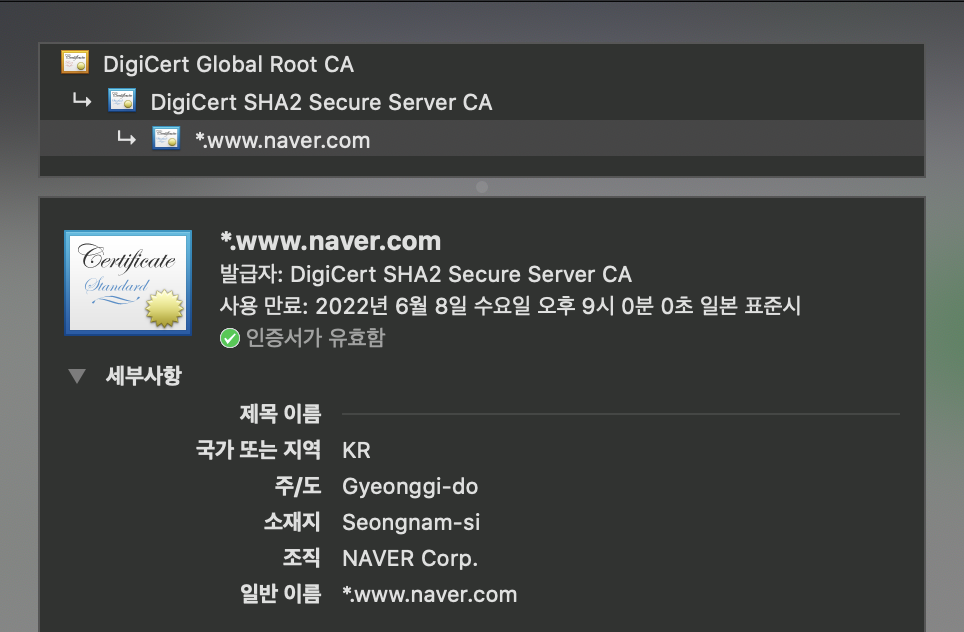

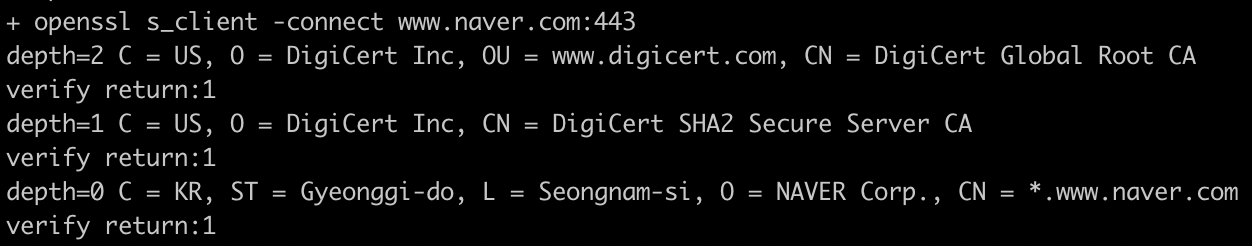

원격지 환경의 인증서 Trust Chain 확인하기

$ openssl s_client -showcerts -connect www.naver.com:443

CONNECTED(00000003)

depth=2 C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert Global Root CA

verify return:1

depth=1 C = US, O = DigiCert Inc, CN = DigiCert SHA2 Secure Server CA

verify return:1

depth=0 C = KR, ST = Gyeonggi-do, L = Seongnam-si, O = NAVER Corp., CN = *.www.naver.com

verify return:1

---

Certificate chain

0 s:/C=KR/ST=Gyeonggi-do/L=Seongnam-si/O=NAVER Corp./CN=*.www.naver.com

i:/C=US/O=DigiCert Inc/CN=DigiCert SHA2 Secure Server CA

-----BEGIN CERTIFICATE-----

...

원격지 환경의 X509 인증서 상세 내용 확인하기

$ openssl s_client -connect www.naver.com:443 | openssl x509 -noout -text

depth=2 C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert Global Root CA

verify return:1

depth=1 C = US, O = DigiCert Inc, CN = DigiCert SHA2 Secure Server CA

verify return:1

depth=0 C = KR, ST = Gyeonggi-do, L = Seongnam-si, O = NAVER Corp., CN = *.www.naver.com

verify return:1

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

05:75:b5:1c:cb:25:fc:9c:ef:cb:6e:63:fe:1a:45:29

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, O=DigiCert Inc, CN=DigiCert SHA2 Secure Server CA

Validity

Not Before: May 30 00:00:00 2020 GMT

Not After : Jun 8 12:00:00 2022 GMT

Subject: C=KR, ST=Gyeonggi-do, L=Seongnam-si, O=NAVER Corp., CN=*.www.naver.com

...