트위터에서 돌아다니는 트윗과 짤이 좋은 점은 여러가지가 있지만

하나의 트윗 140자에서 많은 것을 함축적으로 이야기 해야 하기 때문에

컨텐츠(?)의 밀도가 높아서 스낵(snack)처럼 소비하기 좋다는 점입니다 ㅋ

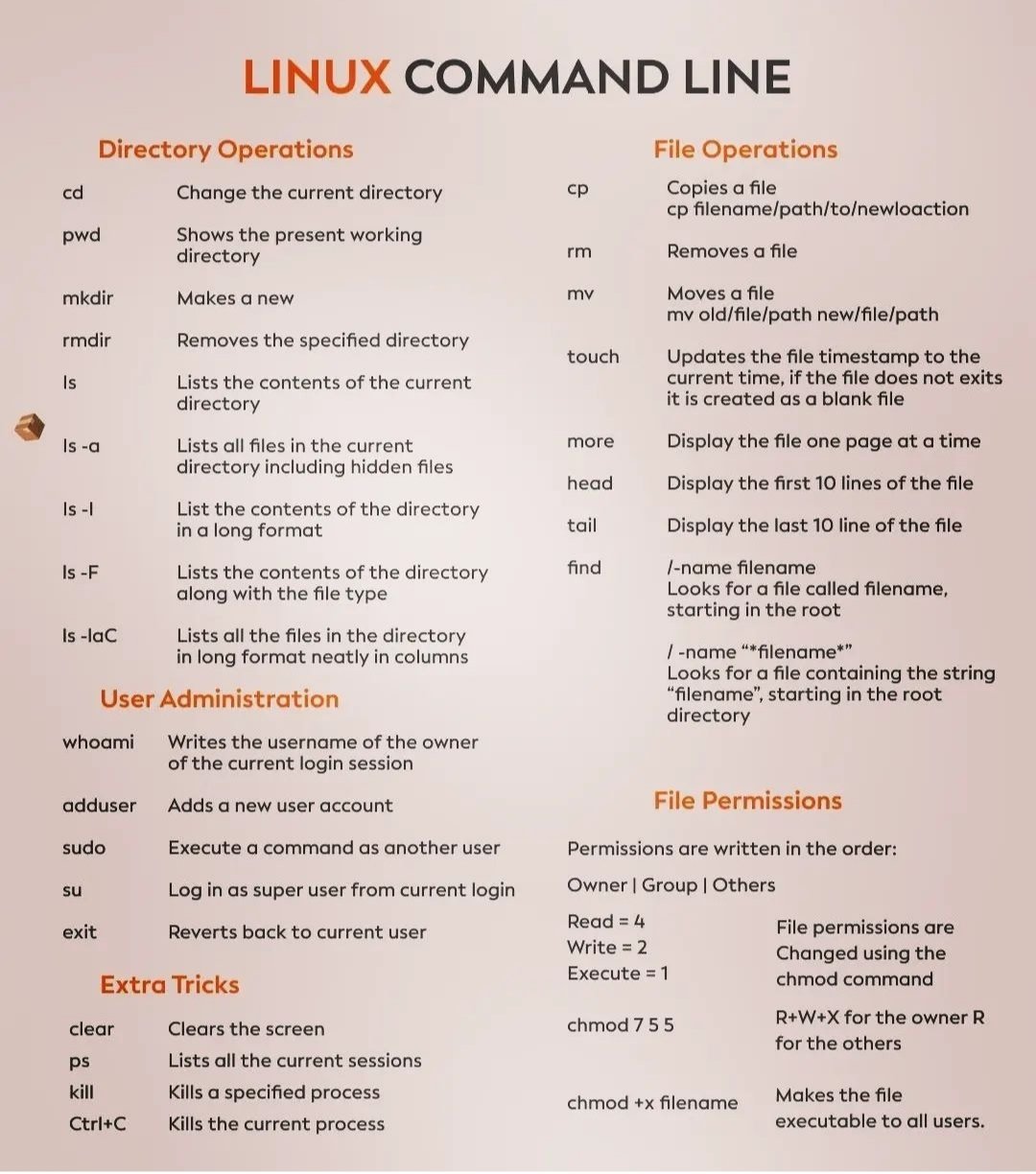

오늘도 지나가다 <6 Linux command you must learn in 2023>라는 트윗을 봤고

여기에 올라와 있던 리눅스 초보자를 위한 터미널 주요 명령을 가져와 봤습니다.

익숙하지 않은 명령들이나 의미를 잘 몰랐던 명령들을 되뇌이는 기회를 만드십시오!

이미지에 포함된 내용들은 사실 굉장히 단순한 명령들입니다.

하지만 처음 접하시는 분들은 요런 것들도 헷갈릴 수 있다고 봅니다!

#리눅스 #리눅스기초명령어 #linuxcommand #linuxcommandline