전세계를 휩쓸고 있는 log4j 보안 취약점에 대한 대응이 슬슬 후반부로 들어가는 느낌입니다.

log4j 보안 취약점에 대한 대응이 진행되지 못한 곳도 여전히 보이지만 주요한 글로벌 소프트웨어들은

log4j 의 새로운 버전 릴리즈에 맞추어 새롭게 패키징 된 버전들을 속속 공개하고 있습니다.

취약점이 제거된 log4j의 2.16 버전 공개

이번 사태의 원흉(?)이 된 log4j의 새로운 2.16버전이 13일에 공개되었습니다.

어떻게 대응을 했는가 가만히 살펴보니 기본적으로 JNDI 기능을 Disable 상태로 변경한 것으로 보입니다.

Log4j – Changes

Add a Builder to JsonLayout and deprecate org.apache.logging.log4j.core.layout.JsonLayout.createLayout(Configuration, boolean, boolean, boolean, boolean, boolean, boolean, String, String, Charset, boolean). Fixes LOG4J2-1738. ggregory

logging.apache.org

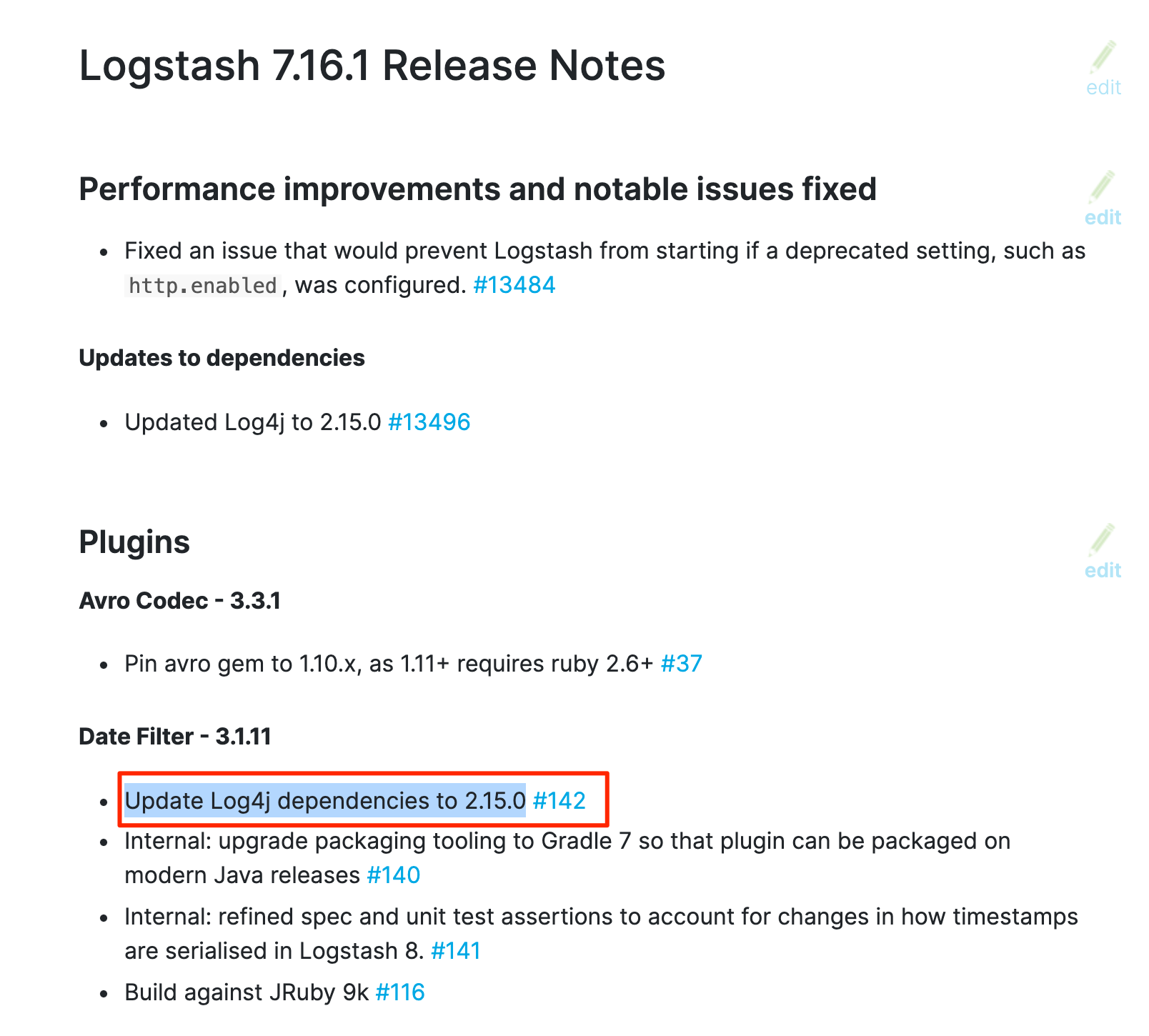

취약점이 제거된 Logstash의 새로운 버전 7.16.1과 6.8.21 버전 공개

Logstash는 7버전과 6버전의 두개의 스트림이 존재합니다.

이번 취약점은 7버전과 6버전 모두에 해당되었기에 양쪽의 버전이 하나씩 올라갔습니다.

Logstash의 릴리즈 노트를 살펴보면 의존성 라이브러리로 포함되어 있는 log4j의 버전을

취약점이 제거된 2.15.0 버전으로 변경했다는 것을 확인할 수 있습니다.

지난 포스팅에서 소개했던 것처럼 임시로 JNDI를 Logstash의 core-jar 에서 제거한 상태로 써도 무방하지만

기왕 새로운 버전이 나온 김에 릴리즈 노트를 살펴보고 오래된 Logstash 버전들을 개비해주는 것도 좋은 선택입니다.

- Logstash 7.16.1 다운로드 : https://www.elastic.co/kr/downloads/logstash

Download Logstash Free | Get Started Now

Download Logstash or the complete Elastic Stack (formerly ELK stack) for free and start collecting, searching, and analyzing your data with Elastic in minutes.

www.elastic.co

- Logstash 6.8.21 다운로드 : https://www.elastic.co/.../past-releases/logstash-6-8-21

Logstash 업그레이드 방법은?

설치되어 운영중인 Logstash의 버전 업그레이드는 사용 환경에 따라 다릅니다.

패키지 매니저를 이용해서 설치한 경우라면 운영체제 버전에 맞추어 아래의 명령을 사용하시면 되겠습니다.

# Ubuntu

apt-get upgrade logstash

# CentOS / Redhat

yum update logstash

# Mac

brew upgrade logstash널리 사용되는 라이브러리에서 발생하는 문제는 늘 많은 어려움을 낳습니다.

특히 의존성 관계를 갖게 되는 라이브러리라면 그 파급효과가 엄청납니다.

아무쪼록 이번 보안 취약점으로 인해 큰 탈을 겪지 않았길 바래봅니다.